VPC 생성하기

VPC (Virtual Private Cloud)는 AWS (Amazon Web Services)의 "Network and Content Delivery"서비스에 속합니다. VPC는 가상 프라이빗 격리 된 클라우드 서비스를 제공합니다.

즉, AWS의 다른 모든 네트워크와 격리 된 사설 네트워크를 가질 수 있습니다. 네트워크 구축을 담당하는 모든 구성 요소를 완벽하게 제어 할 수 있습니다. IP, CIDR을 설정하여 사용할 수 있습니다.

라우팅 테이블에서 자체 규칙을 정의 할 수 있습니다. 인터넷에 액세스 할 수있는 공용 네트워크, 개인 네트워크 또는 개인 네트워크를 가질 수 있습니다. 네트워크 및 액세스를 제한하는 데 도움이되는 보안 그룹이 있습니다. 사이트에서 사이트 VPN까지 두 개의 격리 된 네트워크간에 피어링도 수행 할 수 있습니다.

VPC의 일부 구성 요소에 대한 사용 요금이 부과됩니다. 여기 를 클릭 하여 VPC 요금을 확인하고 VPC 서비스를보다 자세히 이해하려면 AWS 공식 문서를 참조하십시오.

VPC 생성에 앞서 전제조건

- AWS 계정 (없는경우 생성)

우리는 무엇을 할 것인가?

- VPC의 기본 구성 요소 실습

- AWS에 로그인하십시오.

- AWS Wizard를 사용하여 VPC를 생성

- VPC 삭제

VPC의 주요 구성 요소

1. VPC의 주요 구성 요소는 다음과 같습니다.

- Virtual Private Cloud : AWS에서 논리적으로 격리 된 사설 네트워크.

- 서브넷 : 여러 개의 서브 네트워크를 생성하기위한 VPC의 논리적 분할.

- 인터넷 게이트웨이 : 인터넷 연결을 담당하는 구성 요소

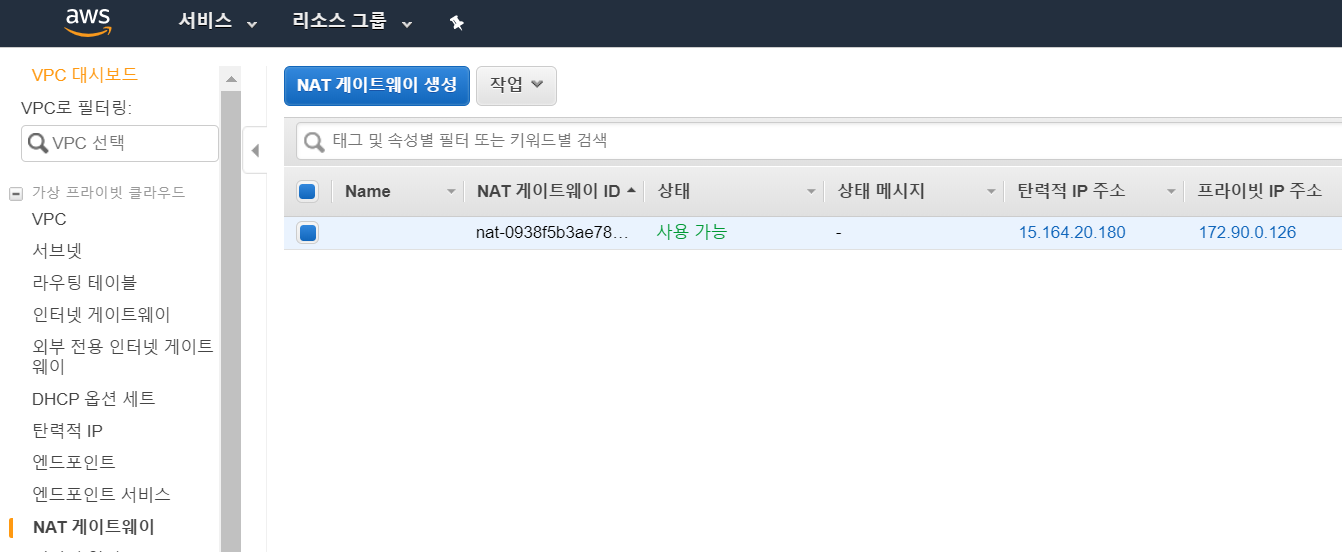

- NAT 게이트웨이 : 개인 서브넷의 리소스가 인터넷에 액세스하는 데 필요한 NAT (Network Address Translation) 서비스이지만 인터넷은이 서브넷에 속하는 리소스에 액세스 할 수 없습니다.

- 라우팅 테이블: 서브넷의 네트워크 트래픽이 전송되는 위치를 결정하는 구성 요소입니다.

AWS에 로그인

위의 링크를 누르면 로그인 세부 정보를 사용하여 로그인해야하는 웹 페이지가 다음과 같이 표시됩니다.

AWS에 성공적으로 로그인하면 모든 서비스가 다음과 같이 기본 콘솔에 표시됩니다.

VPC 생성

VPC를 생성 할 수있는 두 가지 방법이 있습니다. VPC를 수동으로 생성하려면 VPC와 해당 구성 요소에 대한 깊은 이해가 필요합니다. 다른 방법은 모든 작업을 수행하는 마법사를 사용하는 것입니다.

간단하게 말해서 첫 번째 방법은 기본적으로 SAA자격증도 취득하고 관심 많으신 분들께 익숙하실 것이며, 두번째 방법은 초급자가 수행하기 편한 방법이라고 생각하시면 됩니다.

저는 초급자에게 도움이 될 수 있도록 마법사를 사용하여 VPC를 생성해보도록 하겠습니다.

메인 콘솔에 있으면 아래로 스크롤하여 전체서비스를 누르게 되면 "네트워크 및 콘텐츠 전송(Networking and Content Delivery)"탭 에서 "VPC"를 클릭하여 VPC Dashboard로 이동하십시오.

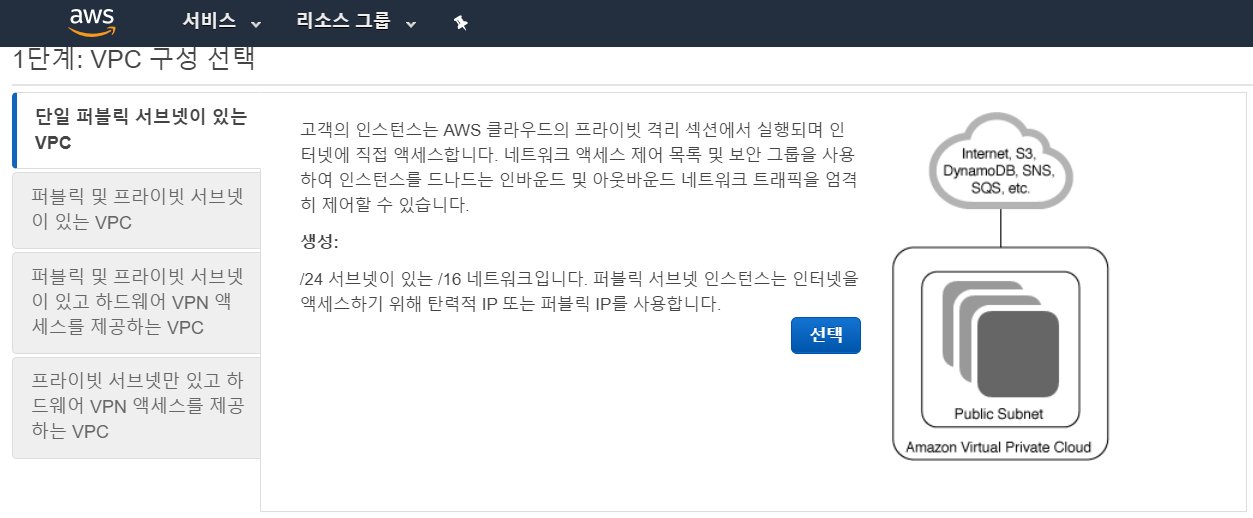

“VPC 시작 마법사”를 클릭하십시오. 이 마법사는 몇 번의 클릭만으로 VPC를 생성하는 데 도움이됩니다.

여기에는 VPC를 생성하는 데 사용할 수있는 4 가지 옵션이 있습니다.

- 단일 퍼블릭 서브넷이있는 VPC

- 퍼블릭 및 프라이빗 서브넷이있는 VPC

- 퍼블릭 및 프라이빗 서브넷이있는 VPC 및 하드웨어 VPN 액세스

- 프라이빗 서브넷 만 있고 하드웨어 VPN 액세스가 가능한 VPC

퍼블릭 및 프라이빗 서브넷으로 VPC를 생성하려면 왼쪽 패널에서 두 번째 옵션을 선택하십시오.

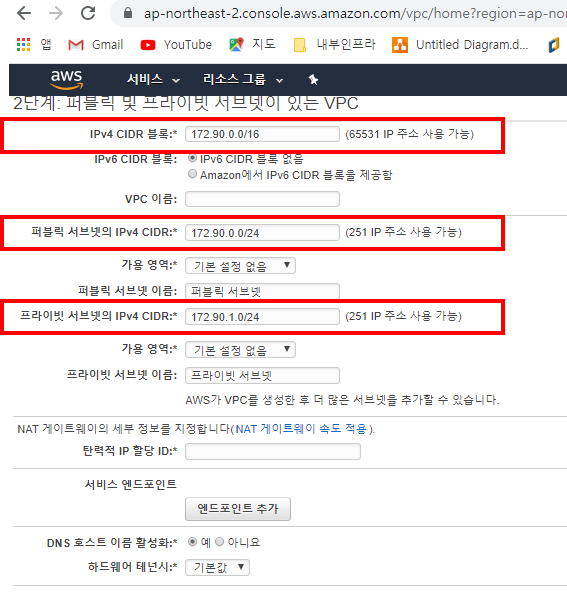

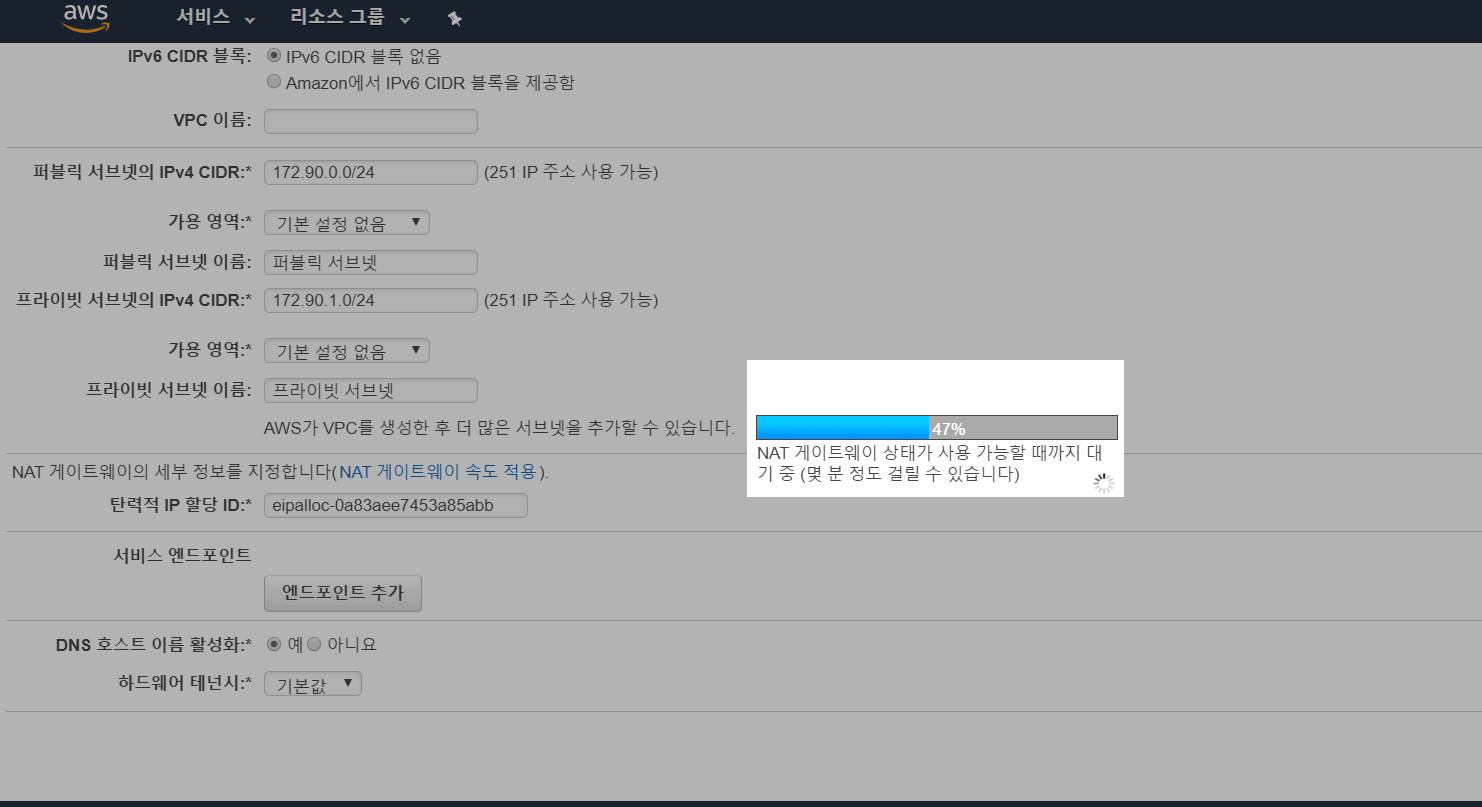

여기에서 CIDR 블록을 지정할 수 있습니다. 이는 퍼블릭 및 프라이빗 서브넷의 IP 범위를 의미합니다. 이 두 네트워크의 IP 범위는 서로 다릅니다. 이 두 서브넷은 기본 VPC CIDR의 하위 집합이됩니다.

다음에 들어가기에 앞서 VPC CIDR에 대한 이해도가 요구됩니다.

VPC CIDR 172.90.0.0/16입니다. 16은 IP가 172.90. *. * 범위에 있음을 의미합니다.

※ 즉, 32-16 = 16, 2 ^ 16 = 65536 IP를 갖습니다.

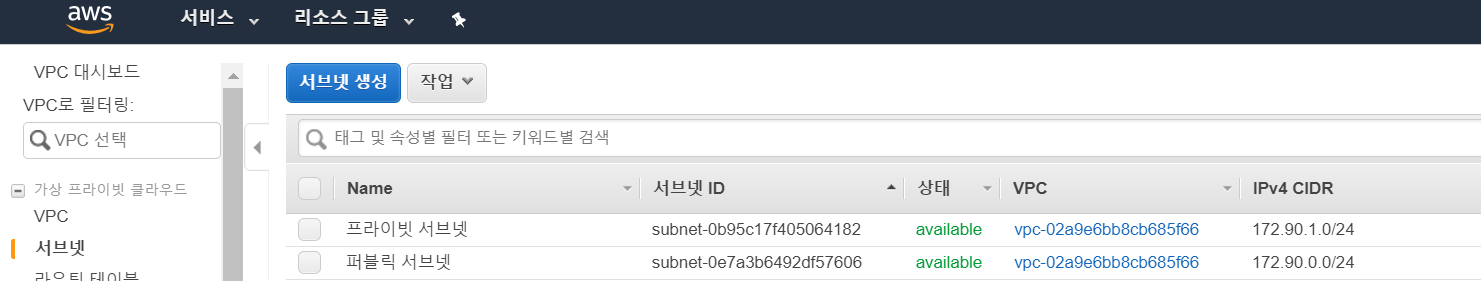

퍼블릭 서브넷 172.90.0.0/24는 172.90.0. *을 의미합니다. 즉, 32-24 = 8, 2 ^ 8 = 256 개의 IP 및

프라이빗 서브넷 172.90.1.0/24는 172.90.1. *을 의미합니다. 즉, 32-24 = 8, 2 ^ 8 = 256 개의 IP를 갖습니다.

여러분들은 저 위에 글을 이해하셨다고 생각하겠습니다. (사실.... 이해못하면 안되요 ㅠㅠㅠ)

퍼블릭 및 프라이빗 서브넷의 원하는 이름을 지정하십시오.

NAT 게이트웨이에 탄력적 IP (공용 IP)를 할당하려면 먼저 IP를 가져야합니다.

탄력적 IP는 인터넷에서 연결할 수있는 IP입니다.

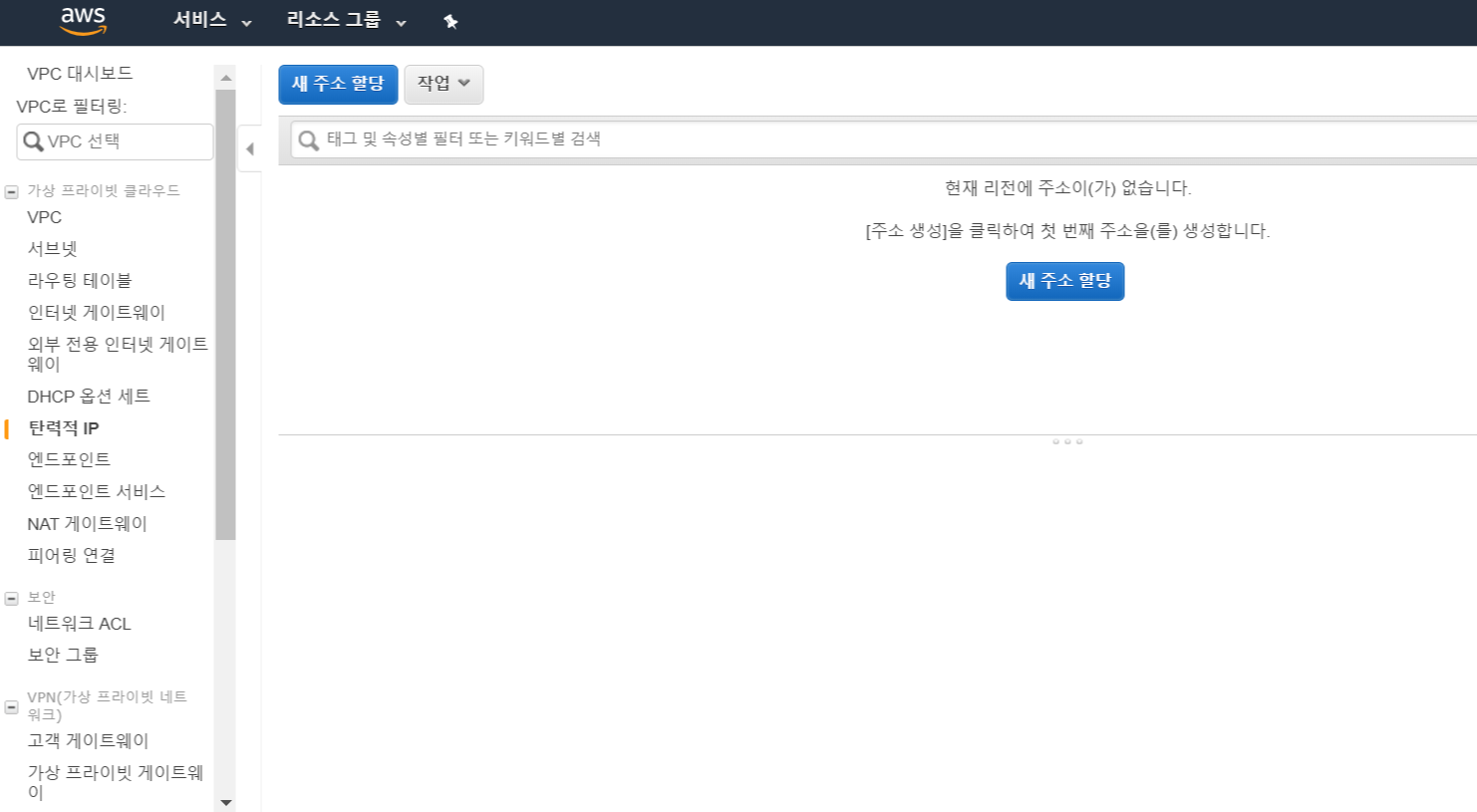

탄력적 IP를 생성하려면 복제 창을 열고 왼쪽 패널에서 "Elastic IPs new"를 클릭하십시오. 이를 통해 NAt 게이트웨이와 연결할 수있는 탄력적 IP를 만들 수 있습니다.

“Elacate IP address 할당”을 클릭하십시오.

Elastic IP에 대한 자세한 내용 을 보려면 여기 를 클릭 하여 AWS 공식 설명서를 참조하십시오.

할당을 하시고 나서 돌아오시면 기존에 선택할 수 없었던 EIP를 선택하실 수 있게됩니다.

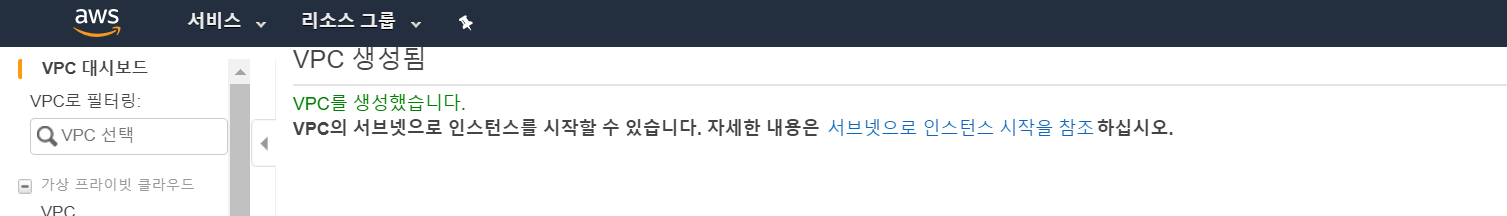

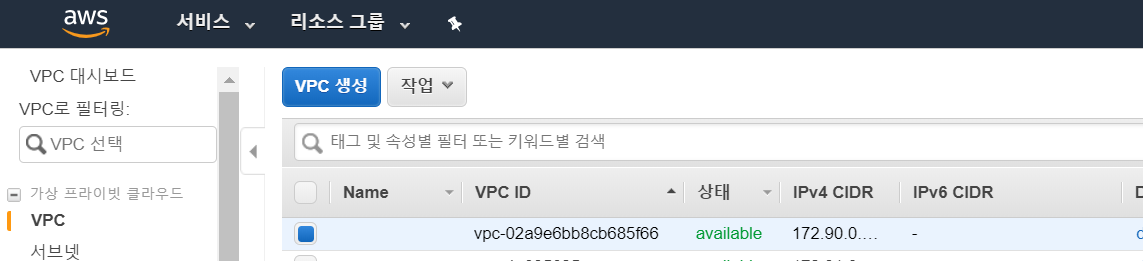

이제 필요한 구성으로 VPC가 생성되었는지 확인할 수 있습니다. 이로 인해 퍼블릭 서브넷 1개와 프라이빗 서브넷 1개가있는 VPC가 생성되었습니다.

프라이빗 서브넷에서 시작한 인스턴스는 인터넷에서 연결할 수 없지만 퍼블릭 서브넷에서 생성 된 경우 인터넷에서 액세스 할 수 있는 인스턴스입니다.

서브넷을 확인하려면 왼쪽 패널에서 "서브넷"을 클릭하십시오. 이제 "퍼블릭 서브넷"과 "프라이빗 서브넷"이라는 두 개의 서브넷이 있습니다.

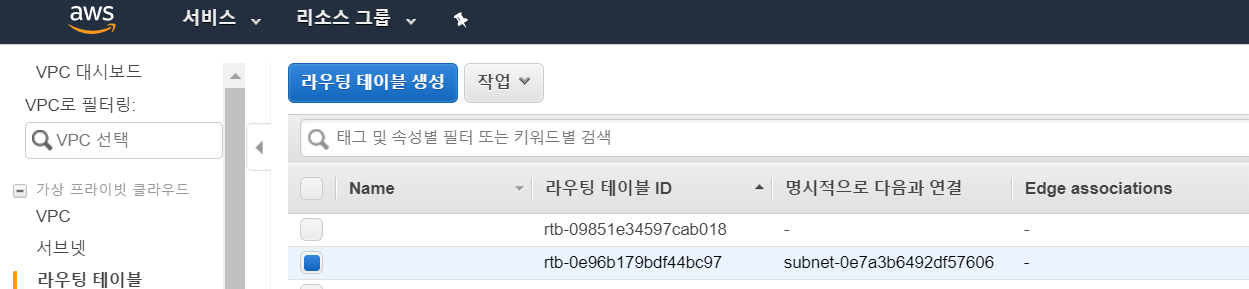

Route Tables를 확인하려면 왼쪽 패널에서 "라우팅 테이블(Route Tables)"를 클릭하십시오. 보시다시피, 우리는 2개의 라우팅 테이블이 있습니다. 하나는 퍼블릭 서브넷을위한 것이고 다른 하나는 프라이빗 서브넷을위한 것입니다.

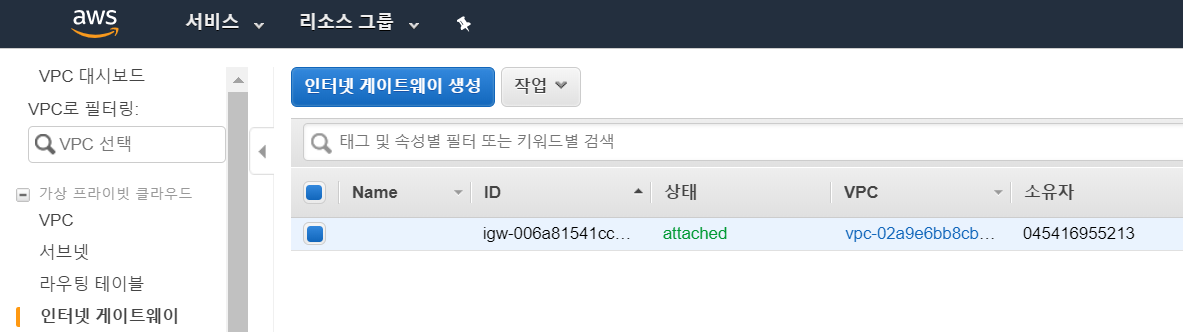

인터넷 게이트웨이를 확인하려면 왼쪽 패널에서 "인터넷 게이트웨이"를 클릭하십시오.

인터넷 게이트웨이는 인터넷 연결을 허용합니다. 모든 VPC에는 하나의 인터넷 게이트웨이만 연결할 수 있습니다.

NAT 게이트웨이를 확인하려면 왼쪽 패널에서 "NAT 게이트웨이"를 클릭하십시오. 이 NAT 게이트웨이는 퍼블릭 서브넷에 연결되어 있습니다.

※ NAT 게이트웨이는 일 과금 1.3$이 과금 됩니다. ( https://linuxer.name/)

- 이 블로그의 주인인 선배님의 Tip을 얻었습니다. 여러분의 돈은 소중하니까요.

여기까지 수고하셨습니다. 여러분들은 이제

퍼블릭 및 프라이빗 서브넷에 있는 VPC를 생성하고 활용 할 수 있습니다.!!!!

댓글

댓글 쓰기